Mã độc gắn trên ADN đã lây nhiễm vào chính máy tính phân tích nó

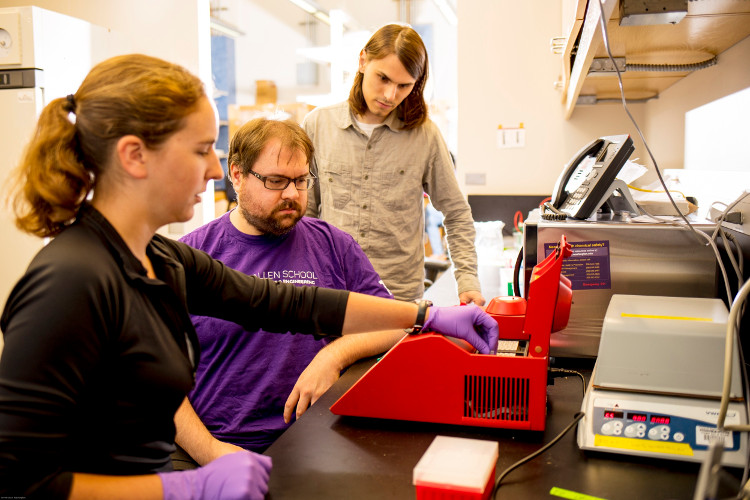

Như một điều không tưởng, một nhóm các nhà sinh vật học và nhà nghiên cứu bảo mật đã thành công trong việc lây nhiễm một chiếc máy tính với một chương trình độc hại được mã hóa trên chuỗi ADN.

Điều đó có vẻ như lấy từ trong một bộ phim khoa học viễn tưởng, nhưng đó là sự thật; mặc dù vậy chúng ta cũng không hẳn phải lo lắng quá mức về mối nguy hại này trong tương lai gần. Những khả năng được đề xuất từ dự án này rất đáng để suy ngẫm.

Theo TechCrunch N, nhóm nghiên cứu đa lĩnh vực đến từ đại học Washington lo ngại rằng cơ sơ hạ tầng về vấn đề bảo mật xung quanh quá trình sao chép và phân tích ADN là không đầy đủ, họ đã phát hiện ra các lỗ hổng cơ bản trong phần mềm mã nguồn mở được sử dụng trong phòng thí nghiệm ở khắp nơi trên thế giới. Do tính chất của các dữ liệu thường được xử lý, đây có thể là một vấn đề nghiêm trọng.

Chắc chắn rằng, họ có thể chứng minh được sự yếu kém của hệ thống với các phần mềm độc hại thông thường và các công cụ từ xa. Đó là cách kẻ tấn công có thẩm quyền làm để xâm nhập hệ thống. Nhưng các chuyên gia bảo mật đã tiến trước một bước.

Giáo sư Tadayoshi Kohno cho biết: "Một trong những điều lớn lao mà chúng tôi cố gắng làm trong cộng đồng an ninh máy tính là để tránh tính huống mà chúng ta phải thốt lên rằng "kẻ thù đang ở đây, chuẩn bị tấn công, còn chúng ta vẫn chưa chuẩn bị sẵn sàng"". Ông là người có lịch sử theo đuổi các vector tấn công bất thường cho các thiết bị điện tử tích hợp như máy điều hòa nhịp tim.

Luis Ceze, một đồng tác giả của nghiên cứu cho biết: "Khi thế giới phân tử và điện tử gần nhau hơn, có những tương tác tiềm ẩn mà chúng ta trước đây chưa thực sự phải suy ngẫm đến".

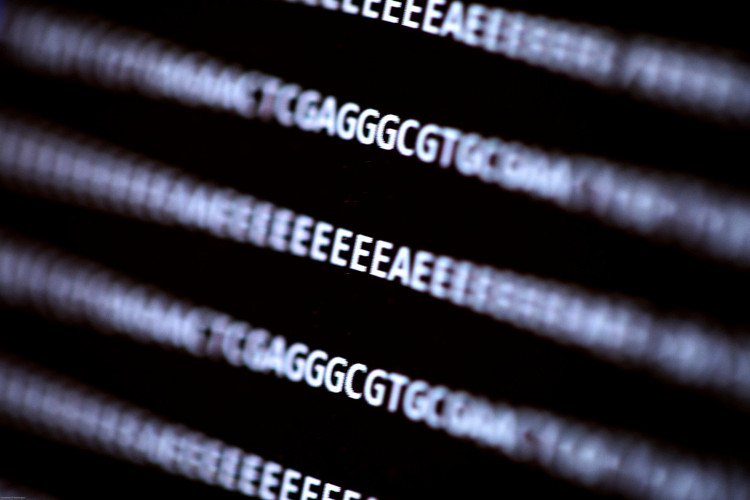

Theo đó, họ đã có những bước tiến nhảy vọt từ những gì mà các nhà khoa học viễn tưởng trong quá khứ đã làm được, và lúc này họ đang khám phá qua các công cụ như CRISPR: ADN là hệ thống tập tin cơ bản của cuộc sống. Các chương trình phân tích đang đọc cơ sở dữ liệu của chuỗi ADN (Cytosine, Thymine, A, T, G, C mà chúng ta đã biết) và biễn chúng trở thành dữ liệu kiểu nhị phân. Giả sử những Nucleotide đó đã mã hóa dữ liệu nhị phân ở nơi đầu tiên? Sau tất cả, nó đã được thực hiện trước.

Khoa học điên

Đây là cách mà họ đã làm nó. Tất cả những gì bạn thực sự cần biết về ứng dụng phiên mã là đọc dữ liệu thô từ quá trình sao chép và sắp xếp, tìm kiếm mẫu và chuyển đổi các dãy cơ sở mà nó tìm thấy thành mã nhị phân.

Đồng tác giả Karl Koscher giải thích: "Việc chuyển đổi từ ASCII As, Ts, Gs, và Cs sang một luồng bit được thực hiện trong một bộ đệm có kích thước cố định mà chiều dài giả sử được hợp lý tối đa".

Điều đó tạo nên cuộc tấn công tràn bộ đệm, trong đó có chương trình thực thi mã tùy ý bởi vì nó rơi ra ngoài các tham số mong đợi. (Họ đã nói dối một ít bằng cách giới thiệu một lỗ hổng đặc biệt vào phần mềm, nhưng họ cũng chỉ ra rằng những điều tương tự có mặt ở nơi khác, không tiện lợi cho các mục đích trình diễn).

Sau khi phát triển một cách triệt để, bao gồm mã thực thi trong dãy cơ sở, chúng sẽ tự thực hiện việc khai thác. Trớ trêu thay, nó không chính xác để được gọi là Virus, mặc dù khái niệm "Virus" là gần nhất cho nó hơn bất kỳ mã độc hại nào từng được viết.

Koscher viết: "Sự khai thác là dựa trên 176 căn cứ. Chương trình nén chuyển từng phần cơ sở thành hai bit, rồi đóng gói lại với nhau, kết quả là khai thác 44 byte khi dịch". Ông cho rằng có 4 cơ sở, nó sẽ có ý nghĩa để có mỗi đại diện cho một cặp nhị phân. (A = 00, C = 01, G = 10, T = 11). "Hầu hết các byte này được sử dụng để mã hoá lệnh ASCII shell" - ông nói tiếp. "Bốn byte được sử dụng để làm cho hàm chuyển đổi trở lại chức năng system trong thư viện chuẩn ổ C, nó thực thi các lệnh của hệ vỏ và bốn byte khác được sử dụng để xác định vị trí với hệ thống nơi lệnh này nằm trong bộ nhớ".

Về cơ bản, mã DNA thoát khỏi chương trình ngay sau khi nó được chuyển đổi từ ACGTs đến 00011011 và thực hiện một số lệnh trong hệ thống - một minh chứng đầy đủ về sự tồn tại của các mối đe dọa vector. Và có rất nhiều chỗ cho những mã khác để thực hiện nhiều hơn là việc chỉ thoát ra khỏi ứng dụng.

Lee Organick, một nhà nghiên cứu đã làm việc cho dự án nói: "Ở cơ sở 176, đoạn DNA bao gồm khai thác là "theo hầu hết các tiêu chuẩn sinh học"".

Tương lai Biopunk đã được xác nhận

Theo đuổi các chỉ thị chính của nhà báo khoa học, đã có thêm nhiều câu hỏi được đặc ra cho đội. "Liệu một tải trọng như vậy có thể được phân phối qua, ví dụ, một mẫu máu bệnh phẩm hoặc thậm chí trực tiếp từ cơ thể của một người? Người ta có thể tưởng tượng rằng một người có ADN chết người đối với các máy tính kém an toàn".

Organick đã làm dấy lên những nỗi sợ hãi. Ông viết: "Một mẫu sinh vật học có thể được sử dụng như một vector cho DNA độc hại sau khi sắp xếp và được xử lý.Tuy nhiên, lấy sợi DNA độc hại từ một mẫu bệnh phẩm là rất khó khăn với nhiều thách thức kỹ thuật. Thậm chí nếu bạn thành công trong việc đưa nó vào trình tự sắp xếp, nó có thể không sử dụng được (ví dụ như nó có thể bị phân mảnh)". Organick cho biết: "Chúng tôi muốn các nhà khoa học suy nghĩ về điều này, để họ có thể đảm bảo phần mềm phân tích DNA mà họ viết có các tiêu chuẩn an toàn thích hợp để không trở thành mục tiêu tấn công của một vector".

Koscher nói thêm: "Nó sẽ là khôn ngoan để chạy các ứng dụng này với một số loại cô lập (trong container, máy ảo, v.v) để hạn chế những thiệt hại có thể xảy ra. Nhiều trong số các ứng dụng này cũng được chạy như là các dịch vụ đám mây công khai, và tôi sẽ ưu tiên các trường hợp này".

Khả năng một cuộc tấn công như thế này thực sự bị kéo ra là không đáng kể, nhưng nó là một dấu mốc biểu tượng trong sự chồng chéo ngày càng tăng giữa kỹ thuật số và sinh học.

Các nhà nghiên cứu sẽ trình bày các phát hiện và quy trình của họ vào tuần tới tại Hội nghị USENIX Security ở Vancouver.

Công nghệ

-

Vì sao có cầu vồng?

-

Những loại thực phẩm không thể ăn chung với nhau vì dễ gây ngộ độc, tiêu chảy

-

Bí ẩn về "hố không đáy" - địa điểm kinh hoàng từng khiến 300 người thiệt mạng

-

Nguyên lý và cách chế tạo pin chanh

-

Những sự thật thú vị ít người biết về tượng vàng Oscar

-

Vì sao mèo sa mạc có thể ăn rắn độc mà không bị nhiễm độc?