Bom thư rác: Hiểm hoạ của doanh nghiệp nhỏ

Mới đây, các chuyên gia bảo mật đã cảnh báo người dùng và các doanh nghiệp nhỏ cần thận trọng và chuẩn bị sẵn sàng để đối mặt với những chiến dịch tấn công bom thư phức tạp và nguy hiểm hơn.

Một minh chứng rõ ràng nhất trong thời gian vừa qua là trường hợp “chàng thiếu niên” David Lennon đã “dội bom” công ty của mình trong 5 ngày liên tiếp với hơn 5 triệu email.

Chỉ là dân amatuer?

Mặc dù vẫn chỉ được xem là kẻ mới vào nghề (amatuer) nhưng vụ tấn công của Lennon cũng đã gây thiệt hại cho Domestic & General một khoản tiền lên tới 30.000 bảng Anh.

Theo luật thì Lennon có thể sẽ phải nhận án tù 5 năm tù, nhưng các thẩm phán chỉ quyết định phạt anh ta 2 tháng tù treo và cấm không rời khởi nơi ở trong những khoảng thời gian nhất định.

Một số người cho rằng Lennon nhận án phạt quá nhẹ. Nhưng theo các chuyên gia bảo mật chuyên về lĩnh vực tấn công bom thư phức tạp, tấn công từ chối dịch vụ (DoS), ăn cắp thông tin cá nhân … thì chính bản thân công ty Domestic & General cũng phải... nhận án phạt.

“Vụ tấn công của Lennon khá đơn giản. Mọi email đều được gửi đi từ một địa chỉ IP. Chính vì thế mà rất dễ có thể ngăn chặn được vụ tấn công và xác định nguồn gốc của nó,” Matt Sergeant - một chuyên gia công nghệ chống thư rác của hãng bảo mật MessageLabs - khẳng định. “Cho dù Lennon đã cố tình giả mạo địa chỉ e-mail nhân viên Domestic & General và của cả Bill Gates, nhưng theo dõi và tìm ra địa chỉ IP để lần nguồn gốc của vụ tấn công chỉ là một nhiệm vụ quá dễ dàng”.

Còn dân chuyên nghiệp …?  Lennon đã sử dụng một phần mềm gửi email thương mại có tên là Avalanche. Phần mềm này hiện không còn được bán trên thị trường nhưng nó là phần mềm được sử dụng phổ biến và hợp pháp ở các cơ quan tổ chức chuyên định hướng chuyển phát email.

Lennon đã sử dụng một phần mềm gửi email thương mại có tên là Avalanche. Phần mềm này hiện không còn được bán trên thị trường nhưng nó là phần mềm được sử dụng phổ biến và hợp pháp ở các cơ quan tổ chức chuyên định hướng chuyển phát email.

Với những kẻ tội phạm mạng chuyên tấn công DoS và bom thư thì cách làm có khác. Chúng thường sử dụng hoặc thuê lại các hệ thống zombie - hệ thống các PC bị tin tặc bắt cóc - từ tay các hacker “mũ đen” để tổ chức hàng loạt các vụ tấn công từ nhiều địa chỉ IP khác nhau.

Sergeant cho biết ông đã từng chứng kiện một hệ thống PC zombie với 10.000 chiếc PC bị khống chế và đem cho thuê chỉ với giá 50 bảng/1 ngày.

Nạn nhân - Doanh nghiệp nhỏ!

Với những công cụ như thế, nếu bọn chúng đã tấn công thì khó có thể chống đỡ và lần ra gốc rễ. Chúng yêu cầu nạn nhân phải trả tiền thì mới chịu ngừng tấn công họ.

Thông thường chịu hậu quả nặng nề nhất chính là các doanh nghiệp nhỏ. Phần lớn những doanh nghiệp này không có khả năng chống trả lại những vụ tấn công như trên. Công việc kinh doanh của họ dựa chủ yếu vào trang web nên buộc họ phải trả tiền cho bọn tội phạm để khôi phục lại công việc kinh doanh, Sergeant giải thích.

Trong khi đó, các phần mềm bảo mật có tính năng giám sát kết nối email lại chưa hoàn toàn đạt được những gì mà người dùng mong muốn. Doanh nghiệp thường phải cử thêm nhân viên để giám sát chính những công cụ đó, giám sát luồng giao thông mạng email …

Nếu doanh nghiệp không có khả năng thuê các chuyên gia bảo mật thì họ có thể sẽ chuyển giao trách nhiệm này cho các hãng bảo mật công nghệ thông tin khác. Những hãng này sẽ thực hiện nhiệm vụ giám sát từ xa.

Nguy cơ mất cắp dữ liệu

Nhưng theo phó chủ tịch điều hành của Workshare Ken Rutsky thì rủi ro bị mắt cắp thông tin doanh nghiệp còn cao hơn nhiều so với những vụ tấn công từ bên ngoài của bọn tội phạm mạng. Thông thường những kẻ ăn cắp thông tin thường giả mạo chính nhân viên của doanh nghiệp mà chúng tấn công.

Rutsky khuyến cáo doanh nghiệp nên sử dụng các phần mềm giám sát và thực thi chặt chẽ chính sách cấp phép truy cập mạng nội bộ, ngăn cấm một số hành động gây ra rủi ro từ phía nhân viên trong doanh nghiệp như sao chép danh sách khách hàng sang thẻ nhớ USB chẳng hạn. Cần kiểm soát toàn bộ những hoạt động này.

Với những giải pháp đó doanh nghiệp có thể hạn chế tới 90% các vụ mắt cấp dữ liệu, Rutsky khẳng định.

Tuy nhiên, các chuyên gia cũng cảnh báo là không nên quá dựa dẫm vào công nghệ. Bảo mật là một vấn đề quản lý và phải tuân theo quy trình sau: thiết lập quản lý, giao tiếp liên lạc và thực thi chính sách bảo mật.

Trang Dung

Công nghệ

-

Humvee trở thành huyền thoại xe quân sự như thế nào?

-

Bạn có biết: Máu trong cơ thể phi hành gia chảy khác hẳn khi trong không gian

-

Vật thể cách xa 19,5 tỉ năm ánh sáng "xuyên không" đến Trái đất

-

3,5 triệu USD là giá tiền cho loại thuốc đắt nhất thế giới

-

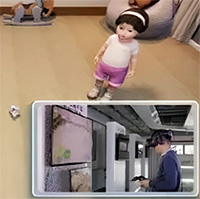

Nhà khoa học Trung Quốc tạo ra "đứa trẻ" AI đầu tiên trên thế giới

-

Cách để "thức cả đêm" mà không mệt mỏi theo kinh nghiệm của NASA

Khoa học máy tính

-

Ericsson, Telstra thử nghiệm mạng cáp quang 40Gbps

-

Windows Vista thua XP trong cuộc đua tới Olimpic 2008

-

Sợi cáp ngầm bị đứt ở Tonga sẽ được nối lại như thế nào?

-

Tất cả chúng ta đang sạc điện thoại sai cách

-

Những điều nên biết về Virtual Server mới

-

IBM tích hợp tin nhắn nhanh vào Microsoft Office